ออกแบบติดตั้งระบบ network ออกแบบโปรแกรม ออกแบบเว็บไซต์

เตือนภัย! ข้อมูลถูกแฮกผ่านการเชื่อมต่อ Wi-Fi ได้

เว็บไซต์ ars technica รายงานข้อมูลจาก US-CERT ระบุว่าพบข่องโหว่ในโปรโตคอลของ WPA2 ซึ่งอาจทำให้ถูกถอดรหัสการเชื่อมต่อ Wi-Fi ระหว่าง คอมพิวเตอร์ และ Access Point ได้ ซึ่งเรียกสั้นๆว่า KRACK (Key Reinstallation Attacks)

- WPA (Wi-Fi Protected Access) คือ มาตรฐานความปลอดภัยสำหรับผู้ใช้คอมพิวเตอร์ที่ติดตั้งการเชื่อมต่อ Wi-Fi

- โปรโตคอล (Protocol) คือ ข้อกำหนดหรือข้อตกลงในการสื่อสารระหว่างคอมพิวเตอร์

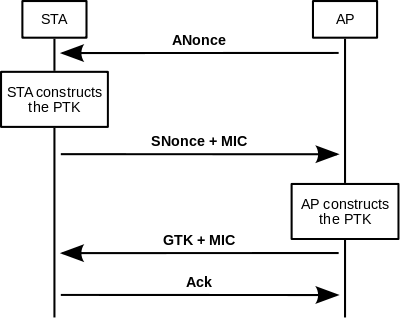

(16 ตุลาคม 2017) เมื่อช่วงเช้าที่ผ่านมา US-CERT (United States Computer Emergency Readiness Team : หน่วยงานด้านความปลอดภัยทางไซเบอร์ของรัฐบาลสหรัฐอเมริกา) ได้แจ้งเตือนองค์กรต่างๆกว่า 100 แห่ง เกี่ยวกับ KRACK (Key Reinstallation Attacks) โดยระบุว่า มีการโจมตีการจัดการกุญแจเข้ารหัสในกระบวนการเชื่อมต่อแบบ 4 ทาง หรือ 4-Way Handshake ของโปรโตคอลความปลอดภัย WPA2 (Wi-Fi Protected Access II) ซึ่งจะส่งผลทำให้เกิดความเสียหายมากมาย เช่น

- ทำให้แฮกเกอร์สามารถเข้ารหัสการเชื่อมต่อ Wi-Fi ได้

- ส่งข้อมูลเดิมซ้ำ (Packet Replay)

- ขโมยการเชื่อมต่อ TCP (TCP Connection Hijacking)

- แทรกโค้ดที่ไม่พึงประสงค์ลงในเนื้อหา (HTTP content injection)

Mathy Vanhoef และ Frank Piessens นักวิจัยของ KU Leuven ได้ออกมาเปิดเผยว่า จากการทดสอบด้วยกระบวนการเชื่อมต่อแบบ 4-Way Handshake นั้น ในขั้นตอนที่ 3 ได้พบการขอส่งกุญแจหลายครั้ง และมีการใช้ค่า Nonce เดิมซ้ำกัน จนสามารถเจาะเข้ารหัสการเชื่อมต่อได้ในที่สุด

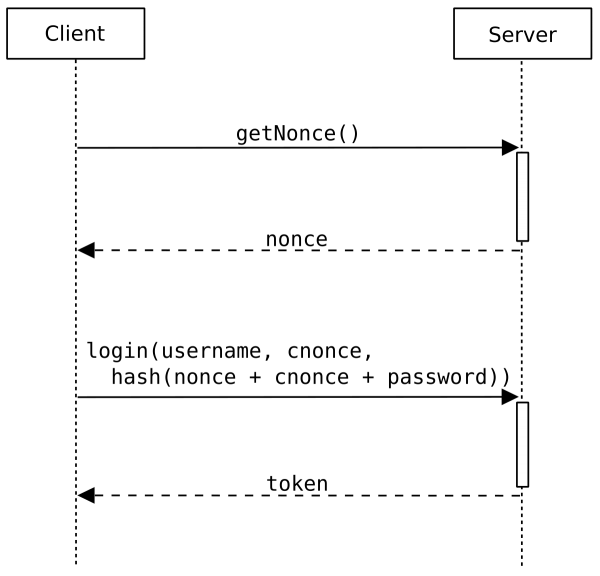

- Nonce (Number Used Once) คือ ค่าที่ได้จากการสุ่มสร้างขึ้นมาสำหรับกระบวนการยืนยันตัวตน โดยมีจุดประสงค์เพื่อป้องกันการโจมตีด้วยวิธีการส่งข้อมูลซ้ำ (Replay Attack) ตัวอย่างของกระบวนการที่มีการใช้ Nonce เช่น 4-Way Handshake ซึ่งเป็นหนึ่งในกระบวนการสำคัญภายใต้มาตรฐาน IEEE 802.11i ในการสร้างการเชื่อมต่อระหว่าง Client (เครื่องลูกข่าย) และ Access point (AP)

แนวคิดในการโจมตีลักษณะนี้มาจากการที่ Client (เครื่องลูกข่าย) เริ่มเปิดการเข้าร่วมเครือข่าย ระบบจะใช้การเชื่อมต่อแบบ 4-Way Handshake เพื่อสร้างกุญแจการเข้ารหัสใหม่ ซึ่งจะได้รับการติดตั้งกุญแจหลังจาก Client ได้รับข้อความที่ 3 จาก Access Point (AP) แล้วจึงจะเข้ารหัสโปโตคอลของการเขื่อมต่อได้เสร็จสมบูรณ์ แต่เมื่อข้อความที่ 3 ได้สูญหายหรือตกหล่นไป (ในกรณ๊นี้เกิดการจากที่แฮกเกอร์ได้ใช้การส่งข้อมูลไปมา) Access Point (AP) จะส่งข้ัอความที่ 3 อีกครั้ง ผลก็คือ Client อาจได้รับข้อความที่ 3 ซ้ำหลายครั้ง และทุกครั้งที่ได้รับข้อความที่ 3 ก็จะมีการติดตั้งกุญแจเข้ารหัสเดิมทุกคร้้ง

ผลงานการค้นพบในครั้งนี้ของนักวิจัยจาก KU Leuven จะได้รับการนำเสนอในชื่อ Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2 ในวันที่ 1 พฤศจิกายน 2017 นี้ ภายในงาน ACM Conference on Computer and Communications Security ที่เมืองดัลลัส ประเทศสหรัฐอเมริกา

จากเหตุการณ์นี้ทำให้อุปกรณ์ Wi-Fi รุ่นใหม่ทั้งหมด และอุปกรณ์ Android ถึง 41% มีความเสี่ยงที่จะถูกโจมตีเพื่อเจาะเข้ารหัสเชื่อมต่อผ่าน Wi-Fi ซึ่งส่งผลทำให้ข้อมูลถูกขโมย หรือปล่อยโค้ด Ransomware ลงในอุปกรณ์ สำหรับทางป้องกันนักวิจัยได้แนะนำให้ปรับปรุงซอฟต์แวร์ (Patch) ของ Client และ Access Point เป็นรุ่นล่าสุด เพื่อแก้ไขปัญหานี้ ซึ่งตอนนี้ Windows 7 SP1, Windows 8.1, Windows 10 รวมถึง Windows Server 2008, 2008 R2, 2012 R2, 2016 ได้รับการอัปเดทแก้ปัญหาตั้งแต่เดือนตุลาคมที่ผ่านมา ส่วนอุปกรณ์ของแอปเปิ้ลได้เริ่มแก้ปัญหานี้แล้วในซอฟต์แวร์รุ่นเบต้าที่เตรียมจะปล่อยเร็วๆ นี้ และ Android จะแก้ไขในแพตซ์รอบเดือนพฤษจิกายน (แต่ก็ไม่ใช่ Android ทุกเครื่องที่จะได้แก้ปัญหานี้ ก็แล้วแต่ผู้ผลิตเครื่องจะทำให้)